کمپین فیشینگ OneDrive فیشینگ LinkedIn توسط Heimdal ected Security کشف شد

دپارتمان تحقیقات و پاسخ حادثه امنیتی هیمدال have اخیراً یک برنامه فیشینگ جدید را کشف کرده است که هدف آن به خطر انداختن حساب های LinkedIn است. اینتل که تاکنون جمع آوری شده است ، نشان می دهد که این عملیات مخرب به طور غیرمستقیم در تلاش برای برداشت اعتبارنامه ورود به سیستم مایکروسافت ، حساب های شخصی و شخصی را هدف قرار می دهد. تاکنون هیچ پرونده هویتی ثبت نشده است. Heimdal Security to به نظارت بر کلیه کانال های آنلاین ادامه خواهد داد.

بررسی اجمالی

به نام کمپین فیشینگ OneDrive به LinkedIn ، بازیگران مخرب پشت آخرین عملیات سرقت اعتبار ، از پروفایل های ساختگی LinkedIn برای ارتباط با قربانیان خود استفاده می کنند. در 80٪ موارد ، بازیگران بدخواه برای صاحبان مشاغل یا تصمیم گیرندگان هدف قرار داده اند. هذیان یک اسناد مایکروسافت ورد است که از طریق OneDrive (جلسه خصوصی) به اشتراک گذاشته شده است.

هنگامی که قربانی یک عمل کلیک یا شیر را بر روی لینک OneDrive انجام داد ، مرورگر وی را به صفحه جعلی OneDrive هدایت می کند. صرف نظر از این که وارد سیستم شوید یا خیر ، پلت فرم جعلی به شما نیاز دارد تا اعتبار خود را (نام کاربری و رمز عبوری مرتبط با حساب Microsoft خود) برای خواندن و / یا انجام تغییرات در محتوای آن وارد کنید.

تجزیه و تحلیل پزشکی قانونی در دامنه و حساب ها هیچگونه عملکرد قابل قبولی نداشته اند – "مشعل (قادر به حساب کاربری) LinkedIn" ، هیچ اطلاعات ثبت نام در مورد Who.is و نام های موجود در حساب های مخرب به نظر نمی رسد با نوعی ابزار آنلاین ایجاد شده اند.

LinkedIn OneDrive Phishing Campaign – تجزیه و تحلیل در عمق

در اینجا شرح داده شده ، نتایج تحقیقات Heimdal ™ Security در پرونده کمپین فیشینگ Linked OneDrive است.

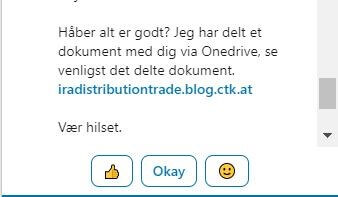

کاربر LinkedIn (مشاغل یا نمایه شخصی) پیام دریافت می کند. در موارد مشاهده شده ، از شخصی خارج از شبکه کاربر است. در این پیام چنین آمده است:

امیدوارم همه خوب باشند؟ من سندی را از طریق Onedrive با شما به اشتراک گذاشته ام ، لطفاً این سند مشترک را ببینید.

iradistributiontrade.blog.ctk.at

با احترام.

(ترجمه از دانمارکی)

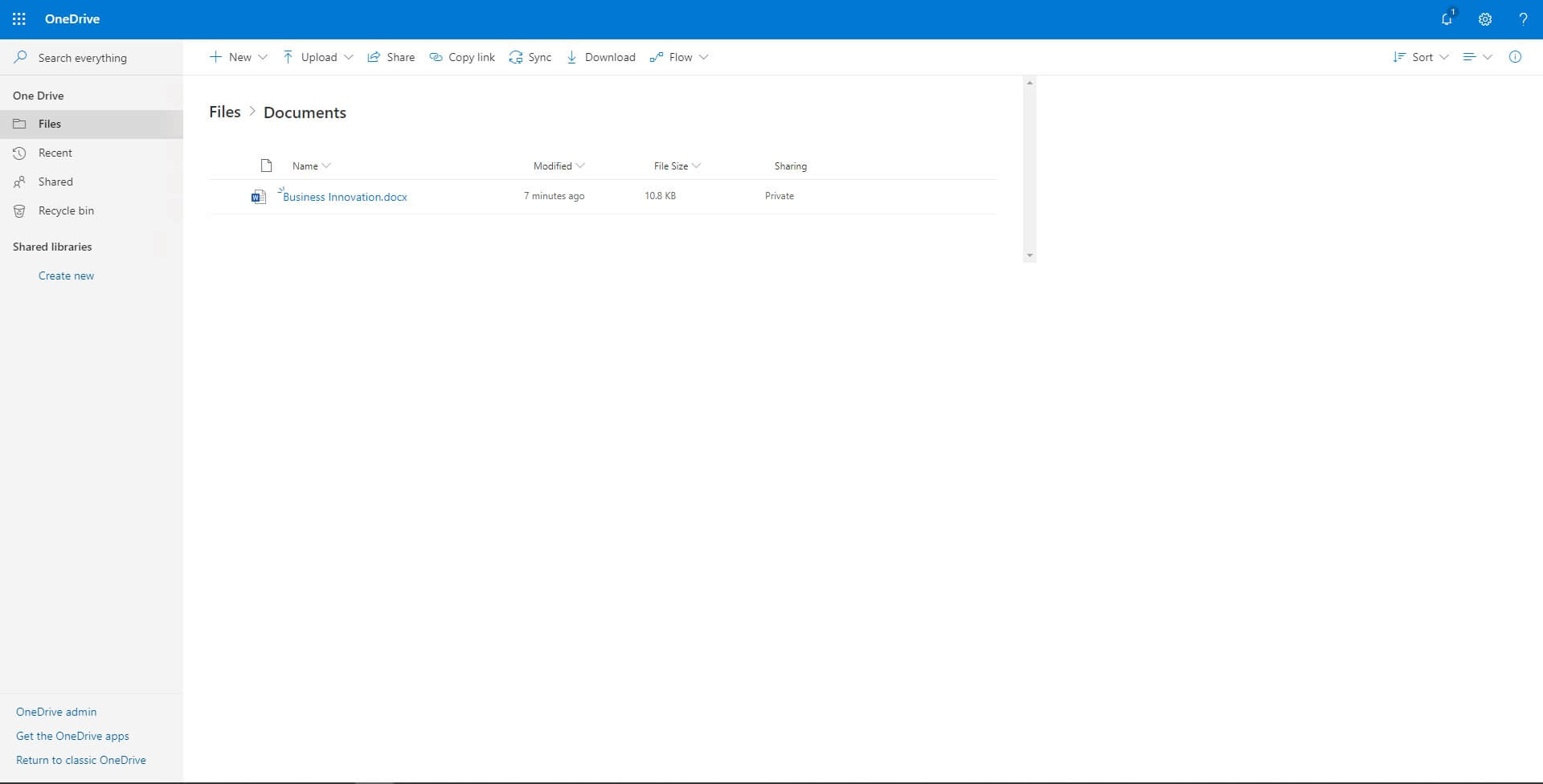

پس از کلیک یا روی عمل ضربه بزنید ، کاربر به وب سایت دیگری هدایت می شود: https://server.skicoupons.com/investment (دامنه مسدود شده و ضدعفونی شده توسط Heimdal ™ Security). اولین گزاف گویی کاربر را به سمت داشبورد OneDrive One هدایت می کند.

بررسی خارج از OneDrive کلون شده هیچ اطلاعات عملی را فاش نمی کند: تقریبا مشابه با داشبورد رسمی مایکروسافت OneDrive. با این وجود ، تمام دکمه ها و لینکهای ارتباطی فقط عملکرد زیبایی شناختی دارند – اگر کاربر روی هر یک از دکمه ها و / یا پیوندهای اتصال کلیک کند یا به آن ضربه بزند ، یک تغییر مسیر دوم اتفاق می افتد که کاربر را به سمت صفحه ورود به حساب مایکروسافت سوق می دهد. [19659004]

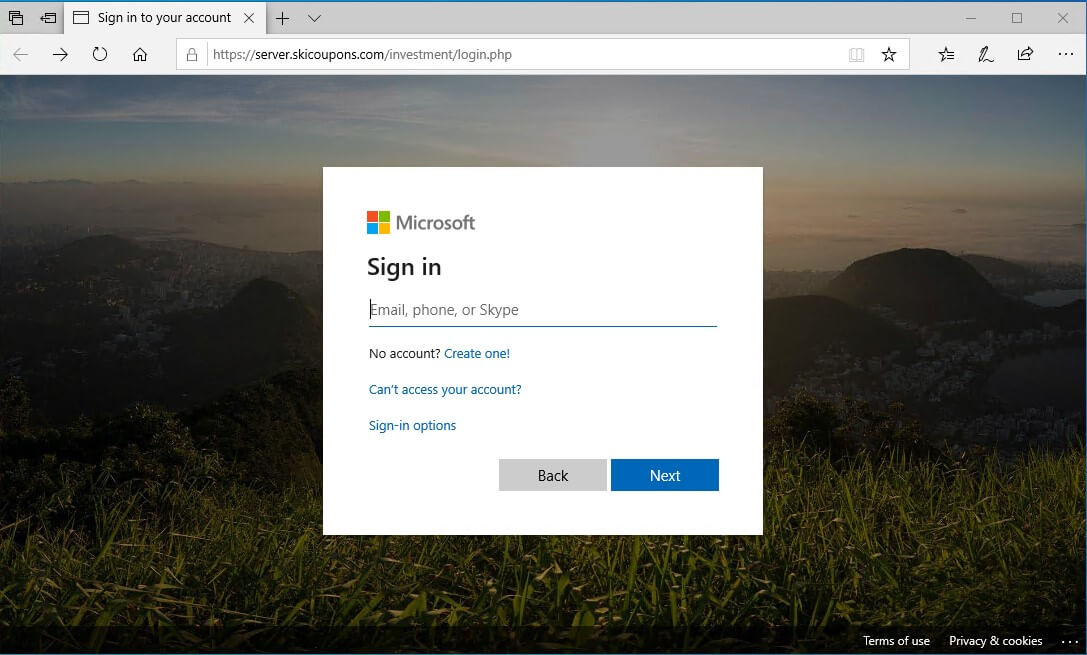

علیرغم داشتن "رفتار" همان صفحه ورود به سیستم مایکروسافت ، این یک فرم دزدی معتبر است. همانطور که اشاره کردم ، کاربر حتی اگر وارد سیستم شوید ، به صفحه ورود به سیستم مایکروسافت هدایت می شود.

پس از وارد کردن اطلاعات درخواستی (ایمیل ، شماره تلفن یا دسته اسکایپ و رمز عبور مایکروسافت) ، کاربر دوباره هدایت می شود. ، اما ، این بار به یک صفحه خطا. تلاش برای تولید مثل مراحل منتهی به سازش حساب مایکروسافت منجر به دو نسخه مجزا شد. در دور اول ، صفحه تغییر مسیر خطای نوع 404 را برمی گرداند. تلاش بعدی یک صفحه مرورگر خالی را ایجاد کرد.

برای تکرار مجدد: کاربر پیغامی را در LinkedIn دریافت می کند که حاوی پیوند فیشینگ است – کاربر هدایت به داشبورد جعلی OneDrive → پس از باز کردن پرونده "Business Innovation.docx" ، کاربر بار دیگر است. ، به صفحه ورود به حساب جعلی مایکروسافت هدایت شد → کاربر اعتبارنامه ها را وارد می کند و روی "ورود به سیستم" کلیک می کند – سوم هدایت به صفحه خالی یا صفحه 404.

چگونه می توان از نقاط انتهایی خود در برابر تلاش های فیشینگ محافظت کرد

برای محافظت از نقاط پایانی و شبکه خود در برابر آخرین برنامه فیشینگ ، پیشگیری از اهمیت ویژه ای برخوردار است. در اینجا چند نکته دیگر در مورد چگونگی تقویت مقاومت سایبری شرکت شما وجود دارد.

بیاموزید که چگونه تلاش های فیشینگ را شناسایی کنید

تمایز صفحات فیشینگ از صفحه های قانونی ممکن است دشوار باشد ، زیرا ساخته شده به این روش است ، اما غیرممکن نیست. از این مورد استفاده کنید ، برای مثال ، صفحه ورود به سیستم مایکروسافت معتبر به نظر می رسد ، تا زمانی که نگاهی دقیقتر به نوار آدرس بیندازید.

اینگونه به نظر می رسد آدرس مخرب:

https: //server.skicoupons .com / invest / login.php

در مقابل لینک معتبر ورود به حساب مایکروسافت:

https://login.microsoftonline.com/common/oauth2/authorize؟client_id=4345a7b9- 9a63-4910-a426-35363201d503 & redirect_uri = https٪ 3A٪ 2F٪ 2Fwww.office.com٪ 2Flanding & پاسخ (…)

همانطور که مشاهده می کنید ، چندین عنصر اصلی از بین رفته است: دامنه مایکروسافت ، استاندارد دسترسی Oauth2 برای نمایندگی دسترسی ، URL تغییر مسیر و غیره

سایر علائم داستان را که باید به آنها توجه کنید: گواهی HTTPS ، اشتباهات املایی در محتوای نمایش داده شده ، راه حل AV / AM به شما هشدار می دهد برای ایجاد یک اتصال نا امن ، پنجره هایی که معنا ندارد. [19659024] یک محلول ضد فیشینگ مناسب نصب کنید

راه حل های ضد ویروس معمولی ممکن است تلاش های فیشینگ را تشخیص ندهد. کمپین های فیشینگ پیشرفته ، از تکنیک های مختلف پوشش برای جلوگیری از تشخیص استفاده کنید. بدافزارهای نسل دوم به یک رویکرد متفاوت نیاز دارد – فیلتر DNS و HTTPS. Thor Foresight Enterprise، Heimdal solution راه حل شکار تهدید امنیتی می تواند هرگونه تغییر در ترافیک شبکه را تشخیص داده ، اتصال به سرور مخرب را قطع کرده و از بارگیری صفحه فیشینگ جلوگیری کند.

آنتی ویروس دیگر به اندازه کافی نیست سیستم های سازمان را ایمن نگه دارید.

Thor Foresight Enterprise

سپر پیشرو ژنرال ژنرال ما است که تهدیدات ناشناخته

را متوقف می کند قبل از رسیدن به سیستم شما.

- یادگیری ماشینی اسکن شده برای همه ترافیک آنلاین دریافتی ؛

- نقض داده ها را متوقف می کند قبل از اینکه اطلاعات حساس بتوانند در معرض نمایش در خارج قرار بگیرند ؛

- تکه های خودکار برای نرم افزار و برنامه های شما بدون هیچ گونه وقفه ای ؛

- محافظت در برابر نشت داده ها ، برنامه های کاربردی ، باج افزار و سوءاستفاده ها ؛

هنگام استفاده از LinkedIn (یا هر ابزار دیگری برای تحقیق در زمینه تجارت) از عقل سلیم استفاده کنید

مثل همیشه ، همه چیز به معنای عادی کاهش می یابد: اگر از شخصی خارج از شبکه خود پیام دریافت کنید ، فقط منطقی است که می توان از یک معیار احتیاط استفاده کرد: روی پیوندهای جاسازی شده کلیک نکنید و اطلاعات شخصی خود را به اشتراک نگذارید.

بسته بندی

تاکنون ، هیچ قربانیی در پی کمپین فیشینگ LinkedIn OneDrive گزارش نشده است. بهترین راه های محافظت از خود در برابر این سرقت اعتبار ، هوشیاری و یک راه حل مناسب آنتی ویروس / ضد ویروس است.

Comments are closed.