حفاظت از هرزنامه ها AntiSpam FireWall آسیب پذیری

مرور اجمالی

یک آسیب پذیری تزریق SQL در افزونه وردپرس به نام "حفاظت از هرزنامه ، AntiSpam ، FireWall توسط CleanTalk" کشف شد که می تواند ایمیل های کاربر ، گذرواژه ها ، داده های کارت اعتباری و سایر اطلاعات حساس را در معرض یک مهاجم غیرمجاز قرار دهد. [[19659003] افشای کامل این آسیب پذیری در 5 مارس پنجم 2021 تکمیل شد. نسخه های افزونه ای که دارای آسیب پذیری بودند کمتر از 5.153.4 بود. افزونه اکنون وصله شده است. این افزونه در بیش از 100000 سایت نصب شده است و عمدتا برای حذف نظرات هرزنامه و سطل زباله در تابلوهای بحث وب سایت مورد استفاده قرار می گیرد. این آسیب پذیری (CVE-2021-24295) که دارای درجه آسیب پذیری شدید CVSS 7.5 از 10 بود ، به دلیل نقص در نحوه عملکرد فیلترینگ افزایش یافت. این افزونه یک لیست بلاک دارد و رفتار آدرس های IP مختلف ، از جمله رشته های عامل کاربر را که مرورگرها برای شناسایی خود ارسال می کنند ، پیگیری می کند.

Functionality

CleanTalk یک راه حل همه جانبه ضد اسپم برای وردپرس است که از ورود ، نظر ، تماس و فرم های WooCommerce به طور همزمان محافظت می کند. نیازی به نصب افزونه های ضد اسپم جداگانه برای هر فرم ندارید. این به وبلاگ اجازه می دهد تا سریعتر کار کند و منابع را ذخیره کند. CleanTalk یک ابزار ضد اسپم شفاف است که آمار دقیق همه نظرات و ورودهای ورود را ارائه می دهد.

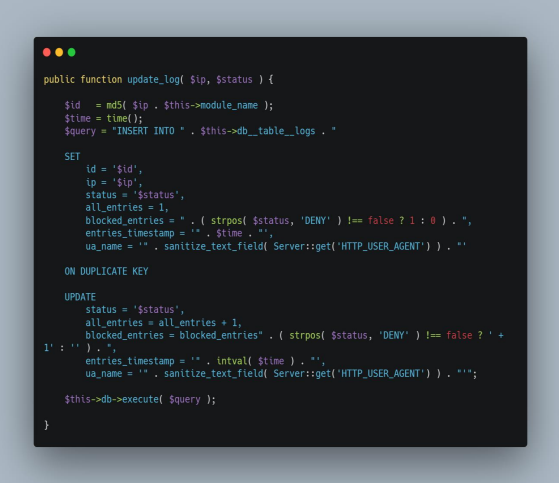

متأسفانه از تابع update_log در ساختار فایل lib/Cleantalk/ApbctWP/Firewall/SFW.php استفاده می شود برای درج سوابق این درخواستها در پایگاه داده و عدم استفاده از دستور آماده SQL.

کد آسیب پذیر:

روشهای استقرار:

طبق طراحی ، عملکرد update_log فقط باید برای هر آدرس IP بازدیدکننده یک بار اجرا شده است. با این حال ، امکان دستکاری کوکی های تنظیم شده توسط افزونه در مرورگر ، ارسال درخواست اولیه برای به دست آوردن کوکی ct_sfw_pass _key و سپس دستی تنظیم یک کوکی جداگانه ct_sfw_passed و عدم اجازه آن از تنظیم مجدد به عنوان مثال ، یک درخواست ممکن است از پایگاه داده بپرسد که آیا اولین حرف آدرس ایمیل کاربر مدیر با حرف " e " شروع می شود و به آن دستور دهید در صورت صحت این پاسخ ، پنج ثانیه به تأخیر بیندازد و سپس سعی کنید حروف بعدی را به ترتیب حدس بزنید. این یک حمله تزریقی SQL مبتنی بر زمان است و می تواند در این مورد استفاده شود. از آنجا که داده ها در یک جدول حساس درج نمی شوند ، پرس و جو INSERT توسط مهاجم برای سوء استفاده از سایت با تغییر مقادیر در پایگاه داده استفاده نمی شود و این امر نیز بازیابی اطلاعات حساس را از پایگاه داده. در نهایت ، بیانیه SQL از تابع sanitize_text_field در تلاش برای جلوگیری از تزریق SQL استفاده کرد و User-Agent در نقل قول های واحد در پرس و جو قرار گرفت.

در طول یک تزریق معمولی SQL ، بازیگران بد می توانند به سادگی متن را در صورت بازگشت بخوانید با این حال ، هنگامی که مهاجمان قادر به بازیابی اطلاعات از سرور پایگاه داده نیستند ، اغلب از تزریق SQL مبتنی بر زمان برای دستیابی به نتایج خود استفاده می کنند. این کار به این دلیل انجام می شود که عملیات می تواند زمان زیادی طول بکشد (فواصل زمانی) تا حمله انجام شود.

تزریق SQL مبتنی بر زمان معمولاً هنگام تعیین وجود آسیب پذیری ها در یک برنامه وب یا وب سایت و همچنین در ارتباط است. با تکنیک های مبتنی بر بولی در طول تزریق Blind SQL. این سوء استفاده می تواند توسط بازدیدکنندگان بدون احراز هویت برای سرقت آدرس ایمیل کاربر ، هش رمز عبور و سایر اطلاعات حساس مورد استفاده قرار گیرد. محققان امنیت سایبری با استفاده از تکنیک SQLinjection کور مبتنی بر زمان توانستند از آسیب پذیری ClearTalk با موفقیت بهره برداری کنند. این آسیب پذیری از آن زمان در نسخه 5.153.4 وصله شده است ، اما توصیه می شود که کاربران بلافاصله به آخرین نسخه افزونه 5.156 به روز رسانی کنند. اگر از این افزونه وردپرس استفاده می کنید ، مطمئن شوید آخرین نسخه را دارید تا از این آسیب پذیری جلوگیری کنید ، یا اگر در حال حاضر از آن استفاده می کنید و فکر می کنید ممکن است در معرض این آسیب پذیری قرار گرفته باشید ، امروز با SiteLock تماس بگیرید و به ما کمک کنید تا وب سایت شما دوباره روشن شود آهنگ.

Comments are closed.