Emotet به یک شرکت بزرگ دانمارکی آلوده شد

اخیراً ، یک شرکت بزرگ دانمارکی توسط Emotet ، یک نوع بدافزار بسیار محبوب و خطرناک ، مورد اصابت قرار گرفت ، که باعث بروز حوادث گسترده و مختل کننده می شود. Emotet به عنوان بارگیرنده / Dropper عمل می کند ، با چندین ویژگی ، و در بسیاری از موارد ، یک بار ثانویه کار می کند (به عنوان مثال ، سرقت داده TrickBot ، که بعدا می تواند بارهای ransomware را در یک شبکه ویندوز آغاز کند).

کار Emotet؟

از زمان ورود به سال 2014 ، از یک Trojan بانکی گذار منتقل شد که اعتبارات میزبان های آلوده را به یک لودر سرقت کرد ، بدافزاری که به سیستم دسترسی پیدا می کند و سپس بارگیری اضافی را امکان پذیر می کند. بارهای فرعی ثانویه می تواند از هر نوع کد اجرایی باشد ، از ماژول های خود Emotet گرفته تا بدافزارهای ایجاد شده توسط سایر مجرمان سایبری.

باندهای Emotet از این بدافزار برای ایجاد یک بات نت استفاده کرده اند ، که به عنوان سرویس Malware-as-a-service نیز به فروش می رسد. پس از آلوده شدن ، ماشینهای جدید به بات نت Emotet اضافه می شوند و بر روی همه این کامپیوترهای خراب ، نرم افزارهای مخرب Emotet به عنوان بارگیری کننده برای حملات دیگر استفاده می شود.

Emotet شناخته شده است که ماژول هایی را ارائه می دهد که بتوانند رمزهای عبور از برنامه های محلی را ضبط کنند. به سایر دستگاه های موجود در همان شبکه ، و حتی برای استفاده مجدد در زمینه های هرزنامه ، کلیه موضوعات ایمیل را ضبط کنید.

برخی از معروف ترین کاربران Emotet Bitpaymer و Ryuk ransomware اپراتورهای سویه ، که اغلب ارتباط با میزبان آلوده به Emotet نشان داده اند و شبکه های شرکت ها یا دولت های محلی را تحت تأثیر قرار داده اند. باج افزار Ryuk رایج ترین فشار متشکل از سازمان هایی بود که بالاترین باج سال 2019 را پرداخت می کردند.

به نظر می رسد Emotet سرورهای فرمان و کنترل خود را به صورت دوره ای خاموش می کند ، تنها با بازگشت به روش های جدید تبلیغ ، کمپین های مهندسی اجتماعی ، تروجان های بانکی ،

در حال حاضر ، ما یک واقعه Emotet دیگری را نیز کشف کرده ایم که طبق گفته منابع ما ، یک شرکت بزرگ دانمارکی را آلوده کرده است.

چگونه این کارزار مخرب جدید قربانیان را با Emotet

آلوده می کند. Emotet قطره ای و زیرساختی خود را گسترش داده و بهبود داده است ، اکنون دوباره در مسیر است.

«صورتحساب» یا «سوالات تعادل» در قالب اسناد ورد به عنوان پیوست های ایمیل یا لینک های بارگیری در بدنه ایمیل اضافه می شوند. البته همه این اسناد مخرب هستند.

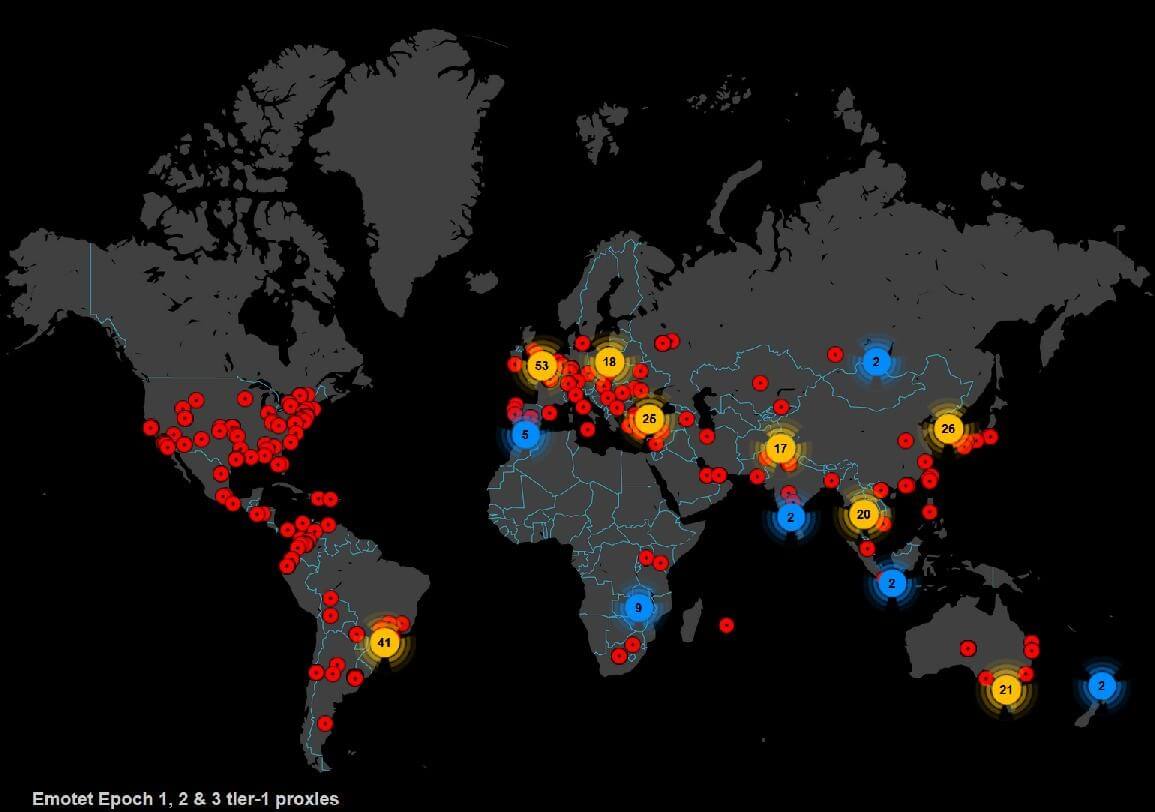

Emotet روی سه باته جداگانه اجرا می شود: Epoch 1 ، Epoch 2 و Epoch 3.

در زیر می توانید چند نمونه را پیدا کنید که نشان می دهد بار پویا چقدر است: [19659004] –

Epoch 1:

doc_20200202_S [5 digits] ]

] Epoch 2:

BAL_PO_01312020EX.rtf Epoch 2: V_PO_01 Epoch 3:

INVOICE OQR988_ [8 digits] .doc

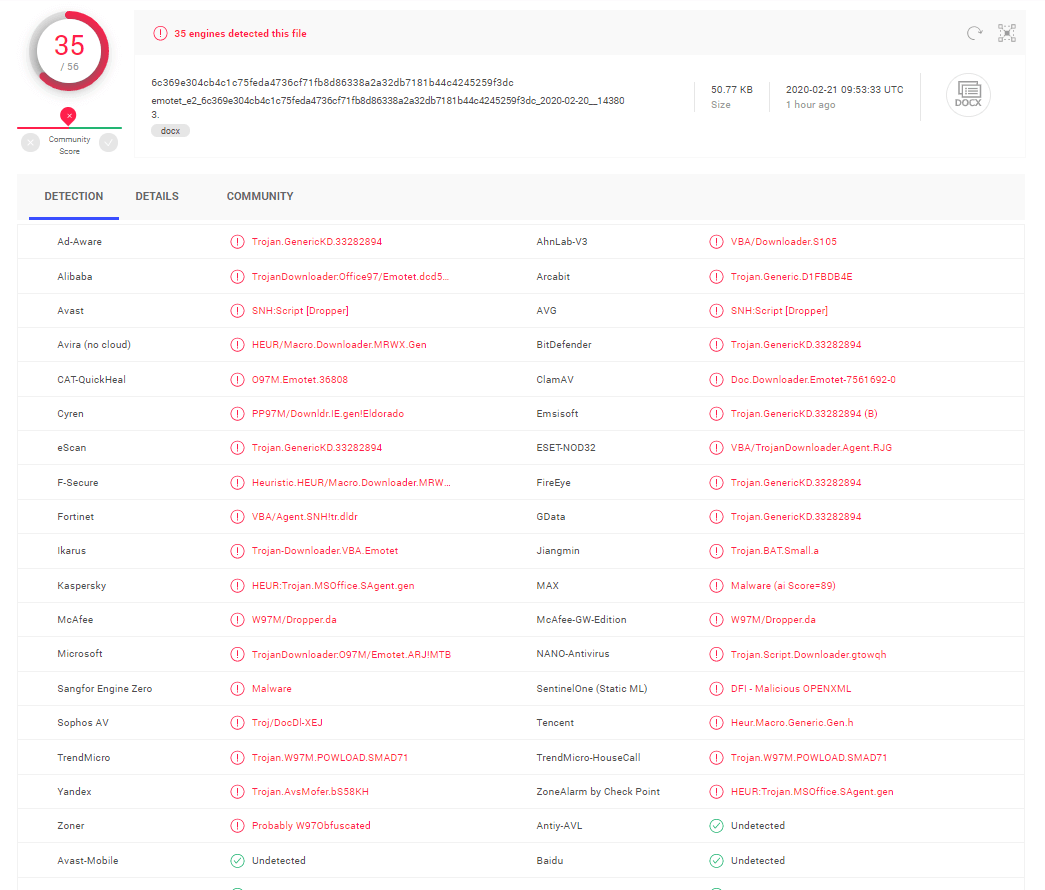

[فاکتور-YSTW3153_8 رقم] دد [19459] همچنین ، [از 35 از 56 موتور در ویروس توتال نشان می دهد که این پرونده ها واقعاً مخرب هستند:

منبع تصویر: ویروس توتال اسکن

اسناد چند شکل هستند و در اندازه و محتوا هم تغییر می کنند. اگر اجرای کلان مجاز باشد ، Emotet را رها می کند.

نقشه گرمای زیر محل سرورهای Emotet tier-1 C&C را نشان می دهد. در حال حاضر 379 سرور فعال وجود دارد.

کاربران MailSentry و Thor Foresight Enterprise ما از این ایمیل های ناخواسته محافظت می شوند. مانند همیشه ، امنیت هیمدل این دامنه های مخرب را مسدود می کند.

آنتی ویروس دیگر به اندازه کافی نیست تا سیستم های سازمان را ایمن نگه دارد.

Thor Foresight Enterprise

محافظ پیشرو ژنرال بعدی ما است که تهدیدات ناشناخته را متوقف می کند.

قبل از رسیدن به سیستم شما.

- یادگیری ماشینی اسکن شده برای همه ترافیک آنلاین دریافتی ؛

- نقض داده ها را متوقف می کند قبل از اینکه اطلاعات حساس بتوانند در معرض نمایش در خارج قرار بگیرند ؛

- تکه های خودکار برای نرم افزار و برنامه های شما بدون هیچ گونه وقفه ای ؛

- محافظت در برابر نشت داده ها ، APT ، باج افزار و سوءاستفاده ها ؛

چگونه می توانید از سازمان خود در برابر Emotet محافظت کنید

بدون شک ، نیروی کار شما باید اولین لایه دفاعی شما باشد. بنابراین ، کارکنان شما باید مهارت بسیار ارزشمندی در شناسایی ایمیل های مشکوک ، عدم باز کردن آنها و کلیک نکردن بر روی لینک های ماهی ایجاد کنند. بنابراین ، [آموزش آموزش کاربر قطعاً اولین قدم شما در جهت ایمنی دیجیتال است.

با وجود این ، بعضی اوقات ، عامل انسانی می تواند شرکت شما را از درون آسیب پذیر کند. به عنوان مثال ، یک کارمند می تواند به طور اتفاقی بر روی یک لینک آلوده کلیک کند و به بدافزارها اجازه دهد به سازمان شما نفوذ کنند ، یا در معرض حمله فیشینگ قرار بگیرند و به تعداد قربانیان سازش نامه ایمیل (BEC) کمک کنند. بنابراین ، شما همچنین باید از ابزارهای مناسب برای محافظت از سازمان خود استفاده کنید و دفاع عمومی خود را افزایش دهید.

ارتباطات پست الکترونیکی اولین نقطه ورود به سیستم های یک سازمان است.

MailSentry

سیستم حفاظت از پست الکترونیکی سطح بعدی که تمام

شما را تضمین می کند

ارتباطات ورودی و خروجی

- اسکن محتوای عمیق برای پیوست ها و پیوندها ؛

- فیشینگ ، نیزه فیشینگ و حملات ایمیل از طریق ایمیل ؛

- فیلترهای اسپم پیشرفته که از حملات پیچیده محافظت می کنند ؛

- سیستم پیشگیری از کلاهبرداری در مقابل تجارت الکترونیکی سازش. (BEC) ؛

نتیجه گیری

Emotet مطمئناً یکی از بزرگترین و خطرناک ترین botnet های بدافزار امروزی است که می تواند منجر به آسیب جدی شود. هر شرکت یا سازمانی باید هوشیار باشد و ایجاد استراتژی امن سایبری محکم را به تعویق بیندازد.

ایمن باشید!

* این مقاله دارای اطلاعات سایبری است که توسط محققان گروه امنیت CSIS ارائه شده است.

Comments are closed.