نحوه تنظیم Zniffer برای Z-Wave

در Bishop Fox ، ما به طور مرتب بررسی های امنیتی محصولات از سخت افزار مشتریان خود را انجام می دهیم ، بسیاری از آنها نیاز به استفاده از تجهیزات تخصصی دارند. در طی ارزیابی امنیتی اخیر دستگاهی که منحصراً بر روی پروتکل Z-Wave ارتباط برقرار کرده بود ، ما برای اولین بار با ابزارهای مفسد کننده Z-Wave کار کردیم. در استفاده از این ابزارهای توسعه ، ما به چالش های چندی رسیدیم و به یادگیری یک مقدار عادلانه درباره Z-Wave Zniffer و Z-Wave Programmer پایان دادیم – بینش هایی که می خواستیم با خوانندگانی که ممکن است کارهای مشابه انجام دهند ، به اشتراک بگذاریم.

the ZNIFFER BASICS

Z-Wave یک پروتکل ارتباط بی سیم است که از امواج رادیویی کم مصرف برای برقراری ارتباط با دستگاه های سازگار استفاده می کند. در درجه اول برای دستگاه های اتوماسیون خانگی مانند کنترل های روشنایی و سیستم های امنیتی خانگی هوشمند مورد استفاده قرار می گیرد.

برای ارزیابی این نوع دستگاه ها ، ما نیاز به گرفتن ارتباطات عبور از طریق پروتکل Z-Wave برای بررسی هر دو رمزگذاری سطح حمل و نقل در استفاده و امنیت شبکه Z-Wave در هنگام جفت شدن و عدم تعمیر دستگاهها. در حین جفت شدن می توان برخی از حملات نزولی را انجام داد ، بنابراین برای نگه داشتن بینی در مورد امنیت Z-Wave در طول این رویداد ، ما نیاز داریم تا ترافیک بی سیم را برای شبیه سازی آنچه که یک شخص ثالث مخرب حمله می کند ، خراب کنیم. انجام دادن. ابزار خاص برای خراب کردن شبکه های Z-Wave با نام Zniffer نامگذاری شده است که توسط آزمایشگاه های Silicon ساخته شده است. ما سپاسگزاریم که آنها چنین ابزار مفیدی را برای این نوع کار ایجاد کردند و از آنها بخاطر ارائه آن در جامعه تشکر می کنیم.

Zniffer یک ابزار رسمی توسعه برای ضبط Z-Wave RF است که پس از ثبت نام رایگان است. سایت. از آنجا که برای اولین بار درست کار کردن با فرایند چشمک زن را دشوار کردیم ، تصمیم گرفتیم تا یک راهنمای تفصیلی را برای کمک به سایر تسترهای امنیتی سخت افزاری در اجرای سریع Zniffer خود به سرعت انجام دهیم.

HARDWARE REQUIREMENTS

سیستم عامل Zniffer را می توان روی هر نوع توسعه سازگار Z-Wave چشمک زد ، اما ما به کنترلر Z-Wave زیر که برای آزمایش مبتنی بر ایالات متحده کار می کرد ، چسبیدیم:

(برای دستگاه هایی با دامنه RF سازگار با اتحادیه اروپا ، مدل قابل مقایسه ACC-UZB3-E-STA است.)

ما همچنین از Aeotec Z-stick Gen5 برای ساخت دروازه Z-Wave خود استفاده کردیم. این مرحله اختیاری است ، اما تضمین می کند که تیرانداز ما طبق آنچه در نظر گرفته شده است کار می کند.

SOFTWARE الزامات

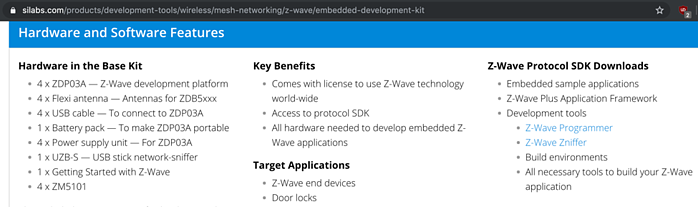

برای شروع ، ابزارهای رسمی توسعه جاسازی شده را از منوی آزمایشگاه های سیلیکون نشان داده شده در زیر نشان دهید: https://www.silabs.com/products/development-tools/wireless/mesh-networking/z-wave/embedded-development-kit

شکل 1: [19659015] برای تنظیمات باید هر دو ابزار توسعه را بارگیری کنید

این ابزارها فقط برای سیستم عامل ویندوز هستند و در حالت ایده آل ، باید این موارد را در دستگاه ویندوز بومی یعنی نه یک ویندوز VM امتحان کنید. (توجه: هنگامی که فرآیند چشمک زن انجام شد ، مشاهده کردیم که ویندوز VM نیز به خوبی ویندوزهای بومی برای مقاصد خرابکاری کار می کند.)

STEPS FOR FLASHING FIRMWARE ZNIFFER FIRMWARE

- سایر دستگاه های Z-Wave را جدا کنید.

- درایور USB ( نه درایور UZB) را برای برنامه نویس کامپیوتر Z-Wave نصب کنید. باید در فهرست [PC]

PC ZW050x_USB_Programming_Driverzw05xxprg.sys نامگذاری شود. رویzw05xxprg.infکلیک راست کرده و را نصب کنید را نصب کنید. - وقتی راننده در جای خود قرار گرفت ، کنترلر Z-Wave را وصل کنید. این باید به عنوان یک رابط COM شناسایی شود (شما می توانید آنرا در مدیر دستگاه بررسی کنید).

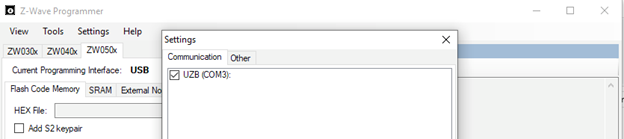

- برنامه نویس کامپیوتر Z-Wave را باز کنید. در زیر تنظیمات ، رابط سریال باید به شرح زیر باشد:

- اطمینان حاصل کنید که درایور صحیح بارگذاری شده است.

a. با کلیک بر روی Tools > Detect Target درایور صحیح را بررسی کنید. اگر خطای درایور زیر را دریافت کنید ، به احتمال زیاد به این دلیل است که درایور Zniffer UZB قبل از درایور USB نصب شده بود.

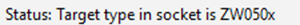

b. درایور USB را برای Z-Wave PC Programmer نصب کرده و برنامه را مجدداً راه اندازی کنید تا این مشکل برطرف شود. در صورت درست کار کردن ، باید هدف صحیح همانطور که در شکل زیر نشان داده شده است مشخص شود:

- اکنون که هدف صحیح تشخیص داده شد ، سیستم عامل می تواند فلش شود. اگر سخت افزار به درستی تنظیم شده باشد ، رابط برنامه نویسی فعلی باید بصورت پیش فرض روی USB تنظیم شود. در زیر برگه حافظه Flash Code ، مکان پرونده hex خود را انتخاب کنید:

Zniffer_v4_57 Z-Wave_Firmware sniffer_ZW050x_USBVCP.hex]

] . این روند بین 2-5 دقیقه به طول می انجامد و به روزرسانی های وضعیت را در کل ارائه می دهد.

- پس از اتمام روند چشمک زدن ، برنامه Zniffer قابل آزمایش است.

مراحل برای آزمایش از برنامه ZNIFFER

- مبادله درایور USB برای درایور UZB. (پس از اتمام برنامه نویسی ، درایور برنامه نویس دیگر لازم نیست.) درایور UZB را از محل زیر نصب کنید:

Zniffer_v4_57 PC uzb.inf - دستگاه USB Z-Wave را جدا کرده و مجدداً آن را وصل کنید.

- برنامه Zniffer را مجدداً راه اندازی کنید و Detect Modules را بزنید. نسخه صحیح سیستم عامل باید در نوار ابزار و نوار منو قابل مشاهده باشد. اگر نسخه سیستم عامل شناسایی نشد (به عنوان مثال ، اگر آن را به عنوان "COM4 (v0.00 ZW0000)" نشان داد) ، از بالا شروع کنید – درایور را مجدداً نصب کنید ، دستگاه را جدا کنید و دوباره آن را نصب کنید و برنامه را مجدداً راه اندازی کنید. همیشه این احتمال وجود دارد که روند چشمک زن با موفقیت به پایان نرسد.

- برای اطمینان از این که Zniffer ما مطابق آنچه انتظار می رود کار کند ، ما از دروازه Z-Wave که با استفاده از Aeotec Z-stick Gen5 تنظیم کرده ایم برای مشاهده ترافیک استفاده کردیم: [19659046] ضبط موفقیت آمیز ترافیک پروتکل Z-Wave "width =" 700 "style =" عرض: 700px؛ "srcset =" https:// شنا.bishopfox.com/hs-fs/hubfs/200210٪20-٪20zWAVE٪20FIG ٪ 202.png؟ width = 350 & name = 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png 350w، https:// شنا.bishopfox.com/hs-fs/hubfs/200210٪20-٪20zWAVE٪20FIG٪202. png؟ عرض = 700 & name = 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png 700w، https:// شنا.bishopfox.com/hs-fs/hubfs/200210٪20-٪20zWAVE٪20FIG٪202.png؟width = 1050 & name = 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png 1050w، https:// شنا.bishopfox.com/hs-fs/hubfs/200210٪20-٪20zWAVE٪20FIG٪202.png؟width=1400&name= 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png 1400w، https:// شنا.bishopfox.com/hs-fs/hubfs/200210٪20-٪20zWAVE٪20FIG٪202.png؟width=1750&name=200210٪20 -٪ 20zWAVE٪ 20FIG٪ 202.png 1750w، https:// شنا.bishopfox.com/hs-fs/hu bfs / 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png؟ width = 2100 & name = 200210٪ 20-٪ 20zWAVE٪ 20FIG٪ 202.png 2100w "size =" (حداکثر عرض: 700px) 100vw ، 700px “/>

شکل 2: ضبط موفقیت آمیز ترافیک پروتکل Z-Wave

هنگامی که Zniffer را فعال و اجرا کردیم ، از روش بررسی امنیت محصول خود پیروی کردیم و امنیت روند جفت شدن و مقاومت آن در برابر حملات تخریب پروتکل را آزمایش کردیم .

منابع رسمی ابزارهای توسعه Z-Wave:

برنامه نویس Z-Wave:

https://www.silabs.com/document/login/user-guides /INS10679-Instruction-Z-Wave-Programmer-User-Guide.pdfociation19659004ولوستان19459016պաներենZ-Wave Zniffer:

https://www.silabs.com/document/login/user-guides/INS10249- Z-Wave-Zniffer-User-Guide.pdf

Comments are closed.